La GRC n’est ni la Gendarmerie Royale du Canada, ni la Gestion de la Relation Client, mais la Gouvernance, Risques et Conformité, tel que trouvé par l’OCEG (Open Compliance and Ethics Group) en 2002 (plutôt son fondateur Scott Mitchell). Ce n’est nullement un concept forcément associé à la cybersécurité, et c’est ce qui est amusant (et parfois frustrant) lorsqu’on se retrouve à collaborer pour l’établissement d’une GRC intégrée.

L’OCEG définit la GRC comme :

« Un ensemble intégré de moyens permettant à une organisation d’atteindre une performance basée sur des principes – la capacité à réaliser de manière fiable ses objectifs, de traiter l’incertitude et d’agir avec intégrité. »

Tout un programme ! Pour que cela fonctionne, il fallait trouver des activités qui permettaient de coordonner le travail réalisé par tous les départements de l’organisation : la gouvernance, la stratégie, la gestion des risques, la conformité, le service de sécurité, l’audit, le service juridique, le département des TI, les ressources humaines ainsi que les lignes d’affaires, les dirigeants et le conseil d’administration …

Comme pour une (bonne) gouvernance, lorsque les activités de la GRC sont efficaces et efficientes, il en résulte une réduction de coûts, un impact moindre sur les opérations, une information pertinente qui circule dans toute l’entreprise, la capacité à générer des données de qualité pour appuyer les décisions stratégiques et de développer des processus efficaces. Ça c’est la théorie, celle des grandes organisations qui peuvent investir des millions dans ces activités en se faisant aider par de dispendieux cabinets de conseil. Mais la GRC doit pouvoir profiter à toute entreprise, dans tout secteur et de toute taille. Car finalement, la GRC c’est concrètement et simplement :

- Une communication de qualité

- Une organisation pertinente, avec des rôles bien définis, des processus formalisés

- L’application du principe des « 3 lignes de défense » (bien mal nommées par l’IIA) pour obtenir plusieurs niveaux de contrôle (oversight) complémentaires et de plus en plus indépendantes

- La mesure de la performance obtenue par les activités

- Un bon alignement avec les besoins des lignes d’affaires

- Des décisions informées par les dirigeants pour réduire le niveau d’incertitude

C’est à la portée de toutes les organisations, basé sur le bon sens associé à l’expérience et à l’éthique personnelle et professionnelle.

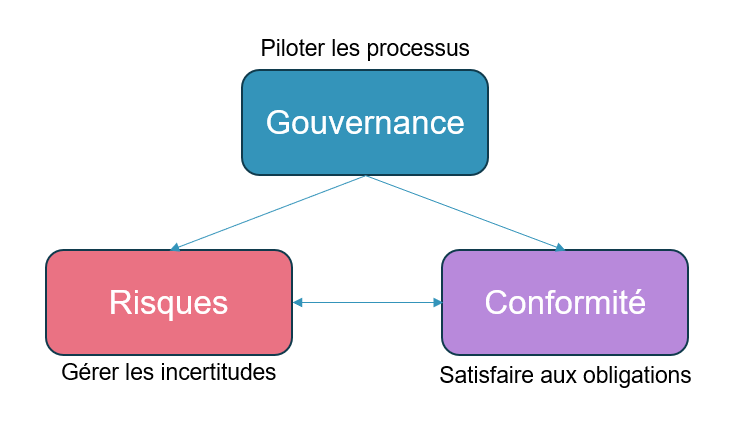

La GRC s’articule autour de 3 activités complémentaires ayant chacune son champ d’action :

- La gouvernance

- Les risques (ou plutôt leur gestion)

- La conformité

La gouvernance

Le Chartered Governance Institute (UK) la définit comme suit :

« C’est un système qui fournit un cadre pour gérer les organisations. Elle identifie les décideurs, qui dispose de l’autorité pour agir pour le compte de l’organisation et est imputable de comment l’organisation et ses individus se comportent et exécutent leurs tâches. ».

Évidemment cet aspect très générique doit pouvoir s’appliquer dans tous les départements de l’organisation avec une imputabilité spécifique au rôle que ce soit dans el domaine des technologie de l’information que dans celui de la cybersécurité. Aujourd’hui, le mot étant à la mode et sur toutes les lèvres (à tort ou à raison), on parle de gouvernance des risques, des données et aujourd’hui de l’intelligence artificielle.

Revenons à nos moutons cyber … Cela nous amène à une définition de la gouvernance cyber, et l’une d’elles nous vient du CISA Étatsunien :

« La gouvernance de cybersécurité est une stratégie globale de cybersécurité qui s’intègre avec les opérations organisationnelles et empêche l’interruption des activités causées par des menaces ou attaques cyber. Parmi les caractéristiques de la gouvernance de cybersécurité, on trouve :

- Des cadres pour l’imputabilité

- Des hiérarchies pour la prise de décision

- Des risques définis associés aux objectifs d’affaires

- Des plans et des stratégies de mitigation

- Des processus et des procédures de contrôle

Bon, là le CISA vient de donner une définition de la GRC de cybersécurité plutôt que la gouvernance, mais c’est un phénomène fréquent tant les 3 activités sont intriquées. C’est à la fois la beauté de la chose et ce qui la rend un peu confuse. Si nous devions expliquer la GRC de cybersécurité :

La gouvernance de cybersécurité est l’ensemble de principes, d’objectifs stratégiques, opérationnels et tactiques, ainsi que de règles formant un cadre global qui permet à l’organisation d’être efficace et efficiente dans l’identification, l’évaluation et la mitigation des risques de cybersécurité, mais aussi de se conformer à toutes les obligations qui lui incombent vis-à-vis des parties tierces, du gouvernement, des partenaires ou des clients.

On pourrait dire que la gouvernance pilote la cybersécurité au travers de ses activités, ce qui revient à :

- Définir la stratégie à suivre, les objectifs à atteindre, les principes à respecter

- Définir et normaliser les processus (de gestion des risques, de contrôle de la conformité)

- Rédiger les politiques et les procédures contenant les règles à respecter et les bonnes pratiques

- S’assurer que leurs objectifs sont alignés avec ceux de toutes les autres parties prenantes

- Identifier les mesures de contrôle minimales pour satisfaire l’appétit au risque de l’organisation

- Déterminer le niveau de maturité adéquat pour l’organisation de cybersécurité

- Assister le chef de la sécurité à déterminer le programme de cybersécurité

- S’assurer que les obligations aussi bien internes qu’externes soient respectées

- Mesurer la performance de l’organisation de cybersécurité en collectant les métriques pertinentes

- Communiquer à la haute direction les succès et les échecs en développant un tableau de bord stratégique

Cela fait beaucoup et c’est normal. Sur le schéma ci-dessus nous avons placé la gouvernance de cybersécurité au-dessus des autres activités car elle les pilote. Elle est le fer-de-lance du chef de la cybersécurité pour aider à informer ses décisions et à ajuster sa stratégie. Le maître-mot ici c’est développer une vision et planifier les étapes pour les suivre. La personne responsable de la gouvernance de cybersécurité c’est d’avoir du leadership et de communiquer correctement, car il faut qu’elle se fasse comprendre par des non-spécialistes que sont les directeurs et les vice-présidents, faire en sorte que toute l’organisation de cybersécurité suive et au-delà que toutes les autres parties prenantes et acteurs acceptent les contraintes qui découlent du « grand plan ».

Dans la plupart des organisations, peu complexes et de taille modeste, le chef de la sécurité quand il existe, est en charge de la gouvernance. Dans les plus organisations plus conséquentes, il peut y avoir une direction de la gouvernance qui aura à cœur de donner autant de « munitions » que possible au chef de la sécurité pour qu’il parte « au front » pour demander encore du budget.

La fonction de gouvernance a deux visages complémentaires : celui du penseur qui porte le regard vers le lointain avenir (dans les meilleurs des cas), qui structure et qui formalise, qui interprète les données pour déterminer une trajectoire; mais elle a un deuxième visage, celui d’une entité qui surveille que le plan se déroule sans accrocs et que les objectifs sont atteints comme prévu.

La gestion des risques

« Gouverner c’est prévoir. Ne rien prévoir, ce n’est pas gouverner, c’est courir à sa perte. »

Écrivait Émile de Girardin (1802-1881) il y a bien longtemps. Et prévoir ce qui est incertain est d’autant plus difficile, mais nécessaire car il faut RASSURER. On prend souvent le problème à l’envers en ayant une attitude pessimiste voire paranoïaque pour vendre la cybersécurité. C’est vrai que ça marche encore, mais c’est court-termiste, la lassitude ne manquera pas de gagner les directeurs les plus compréhensifs et les financements ne sont pas extensibles à l’infini surtout pour ceux qui crient au loup tous les ans pendant le mercato !

On ne vend pas la cybersécurité en montrant tout le mal que les méchants peuvent encore faire à l’organisation. On la vend en démontrant le progrès, comment l’investissement a porté ses fruits parce que cela signifie que l’argent a été bien dépensé pour de bonnes raisons. Cela renforcera le lien de confiance avec la cybersécurité qui n’est que trop souvent que le « poil à gratter » de l’organisation. D’où l’importance d’avoir su correctement définir le plan ou programme et les métriques de succès car ce sera plus facile de rassurer ses interlocuteurs. Il faut pouvoir montrer qu’on est relativement en maîtrise et que le reste de l’incertitude est gérable d’abord, acceptable ensuite car les conséquences seront supportables.

L’équipe de professionnels un peu fleur bleue qui aide à relativiser les choses et à montrer les progrès tout en gardant le cap sur tout ce qui reste à faire, c’est la gestion des risques.

Cette fonction a de multiples visages car les organisations peuvent être très complexes et qu’on gère toutes sortes de risques. Tout en haut de la pyramide se trouve la direction des risques d’entreprise (corporatifs au Québec) qui cherchent à colliger tous les risques qui sont analysés de toutes les autres directions d’une façon intégrée.

La structure de la GRC n’explique pas dans le détail comment doit s’organiser cet étage. Si on applique le modèle des « 3 lignes de défense » (lire un peu plus loin), on peut retrouver ici à la fois la première ligne de défense qui va analyser les risques liés à ses opérations quotidiennes ainsi que la deuxième ligne de défense qui encadre et soutient ceux en charge des opérations.

Dans le cas le plus simple, les activités de gestion des risques nous sont expliquées dans les différents référentiels et normes qui aident et encadrent la profession. Prenons ISO 27001 qui est très synthétique, les objectifs poursuivi dans un Système de Management de la Sécurité de l’Information (SMSI) sont les suivants :

- Établir et maintenir les critères de risques de sécurité de l’information

- Déployer des processus reproductibles qui produisent des résultats cohérents, valides et comparables

- Identifier les risques de sécurité

- Analyser les risques de sécurité

- Évaluer les risques de sécurité

- Sélectionner une stratégie de traitement des risques

- Communiquer les risques de sécurité

- Réviser périodiquement les risques de sécurité

Dans beaucoup d’organisations dont l’appétit au risque est très faible soit par manque de compétences en interne, soit par ce qu’elles opèrent dans des environnements très réglementés, l’activité principale s’articule autour de la mitigation ou réduction du risque, c’est-à-dire de la décision répétée et presque par défaut d’investir dans la protection des actifs de l’entreprise. Mais ne vous y trompez pas, la gestion des risques suppose que lorsque la maturité des processus s’accroît et qu’on dispose des compétences et des méthodes adéquates, on soit capable d’accepter certains risques afin d’optimiser les investissements. On ne peut exercer ce choix que si on a réussi à abaisser le niveau l’incertitude sur

La gestion des risques, quelle que soit l’approche utilisée pour leur appréciation, est fondamentalement une activité très rationnelle et flexible. Son but est de savoir relativiser et prioriser les investissements. Pour ce faire elle fonde ses recommandations sur des analyses de données de qualité et en quantité suffisantes. Sa philosophie peut se trouver aux antipodes de celle de l’activité suivante : la conformité.

La conformité

« Si vous pensez que la conformité est onéreuse, essayez le non-conformité. » Paul McNulty, procureur général adjoint des États-Unis.

La conformité est l’activité qui s’assure que l’organisation satisfait à toutes ses obligations, internes et externes. La plupart des organisations disposent d’une direction de la conformité (réglementaire, juridique et éthique), mais pour ce qui est de la cybersécurité, les obligations peuvent être les suivantes :

- Externes :

- Des lois et règlements

- Des clauses contractuelles avec des clients ou des partenaires

- Des « recommandations » d’audit externe

- Des normes d’industrie

- Des bonnes pratiques

- Internes :

- Les politiques, normes techniques et procédures

- Les plans de réduction ou mitigation des risques (une fois approuvés par la haute direction)

- Les rôles et les responsabilités établies

- Les « recommandations » d’audit interne

Toute décision de quelque nature que ce soit devient de facto une obligation pour peu qu’elle soit valide et porteuse de l’autorité suffisante pour s’imposer aux parties exécutantes.

Contrairement à la gestion des risques qui peut recommander des décisions en se basant sur différents critères et données qu’elle a en sa possession, la conformité est par nature plus binaire : d’un côté il y a l’obligation respectée, de l’autre il y a l’obligation qui n’est pas respectée. Le non respect d’une obligation est appelée « écart » ou « non conformité » et son importance dépend du contexte de l’organisation. Mais ne nous y trompons pas, une obligation a sa raison d’être qui ne souffre généralement pas de discussion. Il peut être possible de retarder la mise en conformité, parfois au prix de la mise en place de mesures compensatoires, mais pas d’y renoncer totalement.

La réponse habituelle à une non-conformité est une demande de dérogation qui fonctionne comme une dispense provisoire (théoriquement avec une date de début et une date de fin) à une obligation ou règle édictée, pour laisser le temps de mieux se préparer. Des difficultés techniques, un manque de ressources peuvent être autant de raisons empêchant de se conformer à une exigence.

Il est fréquent dans certaines organisations, de confondre la gestion des risques et la conformité. Au moment d’autoriser une dispense, on fait approuver une « acceptation de risque ». La justification pour mélanger les deux notions qui sont plutôt opposées est la suivante : en cybersécurité, ne pas pouvoir protéger comme exigé suppose que l’organisation s’expose à un risque. C’est à notre sens une erreur, voici pourquoi.

Le seul risque qui peut faire l’objet d’une acceptation est celui qui a été analysé et évalué préalablement et donc la conclusion a été que des actions (ou des investissements) additionnelles ne sont pas requises. En revanche il faut considérer une exigence en matière de cybersécurité comme un besoin de mitigation d’un risque approuvé par la haute direction (et donc rendue obligatoire), même si cela est bien souvent implicite. Si toutes les organisations étaient parfaites en tout point, elles auraient commencé par analyser les risques à haut niveau et chaque mitigation serait reportée dans les politiques et les normes techniques pour devenir un socle de base, c’est-à-dire le niveau minimum de sécurité requis par la haute direction. c’est exactement le sens de tout de cadre de référence interne.

Si on décide d’accepter ce qui était une mitigation (comprendre un refus initial d’acceptation), on scie la branche sur laquelle on est assis, ce qui n’est pas recommandable.

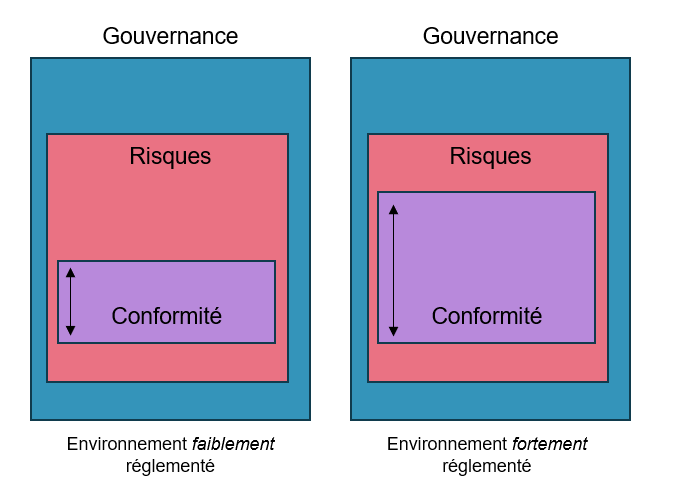

Par ailleurs, il est facile de constater que l’organisation opérant dans un environnement très réglementé et devant respecter tout un tas d’obligations en matière de cybersécurité, n’est jamais complétement immune d’incidents de sécurité, et ce quelque soit le degré de conformité atteint. Cela signifie qu’il est possible d’être conforme en tout point, mais de se trouver tout de même en situation de risque, notamment quant à des situations qui n’avaient pas été envisagées.

Le schéma suivant tente de résumer cette relation :

Une bonne gouvernance, efficace, performante, a besoin de se tenir fermement sur ses deux jambes que sont la conformité d’une part, qui va édicter les règles « minimum » à respecter et la gestion des risques d’autre part, qui va permettre de compléter le niveau de mitigation souhaité 9et donc d’abaisser le niveau de risque) par l’entreprise selon différents critères et dans des contextes variés de l’organisation.

Quelques mots sur les 3 lignes de défense

Dans les grandes organisations plus complexes, surtout celles qui opèrent dans des environnements plutôt réglementés, ceux qui reçoivent des visites régulières de régulateurs ou qui doivent faire auditer leurs comptes annuels, il est fréquent de rencontrer une deuxième ligne de défense qui est en charge des risques. C’est ce qui serait préconisé par les bien-pensants qui ont formalisé le modèle (des auditeurs), ou en tout cas tel que es principes sont réinterprétés au fil du temps. Mais quel est donc ce modèle ?

Lr principe est relativement simple, il faut pouvoir porter un regard critique, donc indépendant, sur les affaires courantes. On peut demander à Paul ce qu’il pense de la performance de l’organisation, mais il ne peut pas être juge et parti. Les « 3 lignes de défense » sont une d’abord une séparation des tâches qui va permettre à quelqu’un de juger indépendamment. À la clé il y a l’obligation, ou parfois juste la nécessité, de porter à l’attention des instances dirigeantes des informations clé sur l’organisation, notamment sur les affaires courantes qui constituent la « première ligne de défense ». Celles-ci sont à la charge de gestionnaires de départements qui mettent les mains dans le cambouis au quotidien. Gérer les risques fait partie de la première ligne de défense (vous êtes perdus ?), pour certains départements il s’agit bien d’affaires courantes. Prenez la direction de la sécurité par exemple ou celle de gestion des projets, la gestion des risques est au cœur de leur dispositif.

Il faut donc maintenant qu’une autre direction puisse être capable de regarder avec indépendance les résultats accomplis par les gestionnaires ci-dessus : c’est la deuxième ligne de défense dont la finalité est de surveiller et d’envoyer des rapports à la haute direction. Son rôle est de défier un peu l’ordre établi par leur expertise.

Puis vient l’audit interne, degré ultime d’indépendance, qui a la charge de fournir une vision raisonnablement objective de la situation, d’obtenir un niveau d’assurance suffisamment élevé sur l’état des choses, celui de la gouvernance, la gestion des risques et de la conformité.

Tout était beau, jusqu’à ce qu’on décide que de 3, il fallait passer à 4 lignes de défense (mais on défend quoi au juste ?). Dans certains environnement très réglementés, il faut s’assurer de disposer d’une quatrième instance qui vienne challenger les positions soutenues. Pour certaines sources il s’agit des auditeurs externes, comme ceux qui certifient les comptes, pour d’autres un comité d’audit fait aussi bien l’affaire.

C’est simple ? Pas tout à fait. Car on apprend également l’existence timide, dans certaines organisations, d’une ligne 1B (ou hybride ou 1,5) qui se situe entre la première et la deuxième ligne de défense. Pourquoi tant de haine ?

Faisons un petit détour. Imaginons une organisation où les opérations considérées étaient la gestion quotidienne de l’informatique. Imaginons aussi que dans cette même organisation la cybersécurité n’était pas indépendante et dépendait hiérarchiquement de la direction informatique. Il serait souhaitable, ou en tout cas possible, de créer une entité qui chapeaute tous les risques informatiques réunissant l’expertise en un seul endroit. La deuxième ligne de défense serait représentée par une direction des risques d’entreprise qui surveillerait les risques technologiques qui surveillerait les risques de cybersécurité. Voilà un exemple de ligne 1B sortie de nulle part, ajoutant souvent la complexité (des processus de surveillance et d’encadrements) à la complexité (de l’organisation).