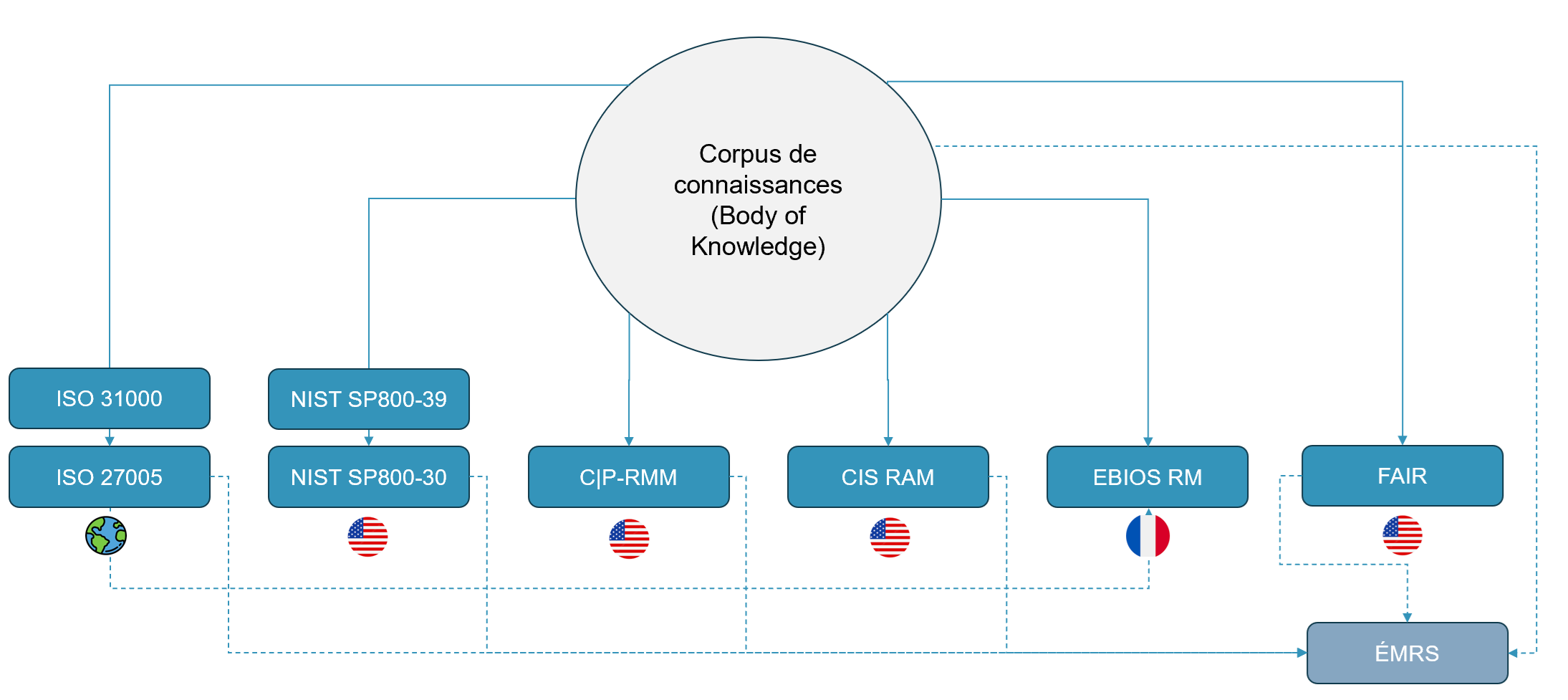

La méthode ÉMRS (Évaluation Modulaire des Risques de Sécurité) ou ÉHMRS (Évaluation Harmonisée et Modulaire des Risques de Sécurité) que nous avons conçue est née de ce que nous avons appris de certaines méthodes citées (pas forcément toutes), mais provient essentiellement des corrections effectuées au fil du temps des aspects traditionnels qui fonctionnaient moins bien. Si on élimine le rabattage médiatique, les divers clubs d’utilisation et autres lobbyistes qui diffusent une approche, une méthode et un outil au détriment d’autres, nous restons convaincus que l’expérience des analystes de risque doivent les amener à apporter leurs propres modifications lorsque la situation le permet ou l’exige, afin de faire preuve de flexibilité. Certaines organisations, par leur statut, sont légalement ou administrativement tributaires d’une méthode normalisée (par exemple EBIOS RM dans le cas de ministères ou d’Opérateurs d’Importance Vitale en France et NIST SP800-37 pour les agences fédérales Étasuniennes), mais les autres peuvent bénéficier d’approches critiques, apportant plus de liberté, mais doivent néanmoins démontrer la cohérence de leur structure et du processus décrit. Notre démarche s’inscrit dans cette logique. La méthodologie est harmonisée, car elle s’inspire des meilleurs aspects des méthodes les plus connues et réputées dans un nouvel ensemble cohérent. N’oublions pas que pour réaliser une méthode pertinente et efficace, il ne suffit pas de synthétiser des méthodes existantes. Il faut également puiser dans le corpus de connaissances et la somme des expériences individuelles en matière de gestion des risques, en y ajoutant du bon sens. À notre avis, les meilleures méthodes, les plus pertinentes, ne sont pas toujours le fruit d’un consensus entre experts auto-proclamés, plutôt le fruit d’une réflexion originale poussée d’un analyste individuel très expérimenté.

La méthodologie est harmonisée, car elle s’inspire des meilleurs aspects des méthodes les plus connues et réputées dans un nouvel ensemble cohérent. N’oublions pas que pour réaliser une méthode pertinente et efficace, il ne suffit pas de synthétiser des méthodes existantes. Il faut également puiser dans le corpus de connaissances et la somme des expériences individuelles en matière de gestion des risques, en y ajoutant du bon sens. À notre avis, les meilleures méthodes, les plus pertinentes, ne sont pas toujours le fruit d’un consensus entre experts auto-proclamés, plutôt le fruit d’une réflexion originale poussée d’un analyste individuel très expérimenté.

La méthodologie est modulaire parce qu’à chaque activité correspond un module spécifique qui produit des résultats exploitables sans avoir besoin de compléter toutes les activités. Une évaluation de risque doit pouvoir s’adapter aux contraintes, notamment de temps, de quantité de documentation. Les processus doivent être flexibles, adaptables aux circonstances de l’organisation, facilitant la prise de décision le plus tôt possible. La première décision serait : est-ce que nous pouvons aller de l’avant avec notre activité ? Puis, est-ce qu’on doit aller de l’avant seulement après avoir réalisé certaines tâches et investi dans des technologies additionnelles ?

Il faut reconnaître l’existence de 3 approches d’analyses de risque :

- L’analyse basée sur les actifs : de loin la plus répandue, elle associe menaces et vulnérabilités à des actifs spécifiques dont on étudie au préalable le périmètre, la surface d’attaque possible, les fonctions principales, etc. Lorsqu’on veut maintenir un registre des risques associés à divers actifs bien structuré, l’approche par actif a du sens. L’exposition globale est l’agrégation de tous les risques évalués sur l’ensemble des actifs de l’entreprise.

- L’analyse basée sur les menaces : elle permet d’étudier un événement de menace (d’attaque) complet prenant en compte tout un écosystème TI avec un focus sur les TTPs utilisées par un attaquant et en déterminant quelles sont les mesures de protection attendues. L’analyse de ces mesures permet d’estimer la vraisemblance (mesures préventives) et le niveau d’impact (mesures réactives)

- L’analyse basée sur les vulnérabilités : elle se concentre sur les faiblesses détectées par une analyse systématique de certains actifs (balayages automatiques, tests d’intrusion). La question à laquelle on essaye de répondre est s’il est urgent de corriger telle ou telle autre vulnérabilité, en fonction du niveau de risque posé pour l’actif concerné.

Dans les trois cas de figure, et c’est une spécificité de la discipline de gestion des risques comparée à celle adoptée lors d’un audit, il faut que les trois composants essentiels de risque que sont l’actif, la menace et la vulnérabilité puissent être mis en correspondance, même si l’importance de chacun peut varier selon l’approche retenue.

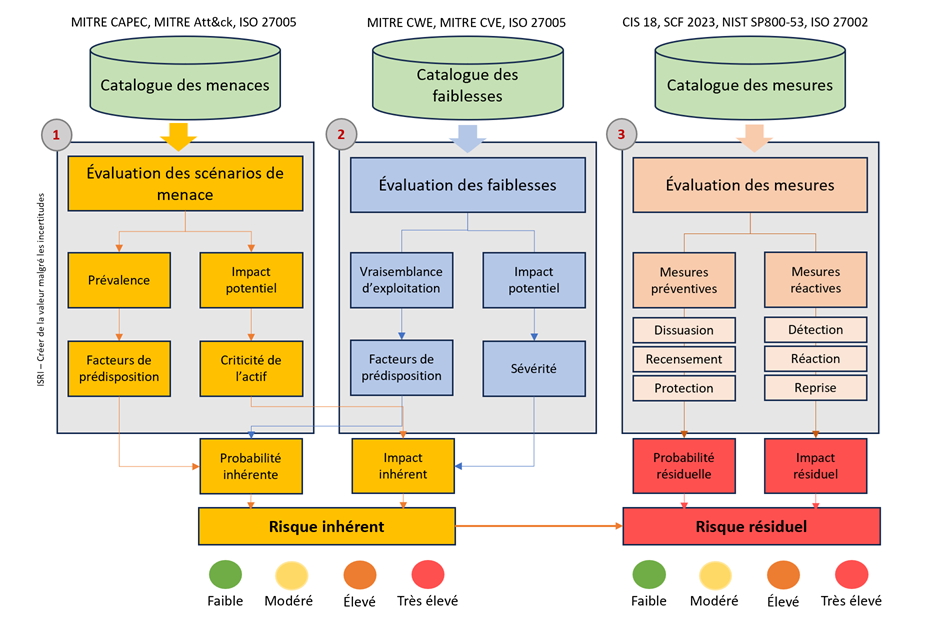

Notre méthode se décompose en 3 modules complémentaires :

- Module 1 : Modélisation et évaluation des menaces. L’objectif est de définir un scénario de menaces et de l’évaluer à partir de valeurs brutes, sans tenir compte de la présence ou non de mesures de sécurité. Dès cette phase, il est possible de déterminer un premier niveau de risque inhérent en prenant en compte pour chaque menace sa prévalence et son impact potentiel. On peut également considérer les facteurs de prédisposition de l’organisation, ainsi que la valeur de l’actif étudié (estimation positive) ou par son niveau de criticité (estimation négative par l’impact). Dans le meilleur des cas, les menaces sont pré-évaluées lors d’un processus séparé de veille des menaces, en utilisant le référentiel de menaces.

- Module 2 : Évaluation des facteurs de prédisposition et des faiblesses. L’objectif est d’affiner l’évaluation précédente en regardant les facteurs techniques de prédisposition (p. ex. l’exposition sur Internet) et les faiblesses supposées ou observées. Selon que la faiblesse a été supposée, observée, confirmée ou vérifiée, on applique un Indice de Confiance (IC), un facteur multiplicateur, qui va réduire sa sévérité. En dehors des vulnérabilités techniques qui auront été évaluées par un outil avec un score CVSS (cf. MITRE CVSS), les faiblesses peuvent avoir été pré-évaluées également à l’aide du référentiel CWE qui donne la vraisemblance d’exploitation et dont il reste à déduire un score d’impact par la grille alternative proposée. Cette activité n’est pas obligatoire

- Module 3 : Évaluation des mesures de contrôle. L’objectif est d’identifier puis d’évaluer chaque mesure choisir au sein de référentiels, selon leur pertinence. Au cas où le cadre de référence interne à l’organisation (politique, directives, normes) est nature, il devrait être choisi comme référentiel principal pour peu qu’il soit accompagné par . S’il existe un processus d’évaluation en continu des mesures de sécurité, celui-ci devrait pouvoir répondre sur l’efficacité générale de ces mesures. Dans le cas contraire, on peut idéalement déduire les mesures attendues à partir des menaces sélectionnées. Mais si on utilise seulement ce module isolément des autres, alors on n’aura pas de liste de menaces associées et l’évaluation sera autoporteuse (p. ex. la méthode orientée certification, NIST SP800-37). Selon que les mesures sont préventives ou réactives, elles affecteront respectivement et principalement la probabilité et l’impact. À partir de ce module, parce qu’il vise à évaluer les mesures en place ou planifiées, on déterminera le niveau de risque résiduel (sans passer forcément par le niveau de risque inhérent.)

La méthode proposée est modulaire car chacun des 3 modules est autoporteur est donne des informations permettant une aide à la décision. On peut focaliser l’évaluation seulement sur les menaces et déterminer le niveau de risque inhérent, c’est très utile si l’on veut réaliser un premier panorama haut niveau pour toute l’entreprise et pas forcément pour un actif particulier. Bien évidemment, ce premier niveau d’évaluation n’est pas aussi précis que si on utilisait les trois modules, mais c’est un travail très utile et assez rapide à effectuer si on se base bien sur un référentiel de menaces déjà évalué.

On peut évaluer seulement les faiblesses dans une approche d’audit et considérer que les vulnérabilités isolées de toute information sur les menaces posent un risque. Ce n’est pas conseillé, mais c’est possible et faisable. On obtiendra un niveau de risque inhérent au même titre que si on évaluait les menaces. Bien évidemment, on peut évaluer les menaces et les faiblesses en même temps, les 2 premiers modules donc, ce qui est toujours mieux que de faire le module 2 seul. Il est préférable de toujours porter une attention particulière sur les menaces qui sont en nombre fini et dont il existe des référentiel qui permettent de les connaître et de les pré-évaluer. Considérant que menaces et vulnérabilités sont les deux faces d’une même pièce, on n’a théoriquement pas besoin d’évaluer les faiblesses, juste les identifier pour les intégrer au scénario de risque. Les vulnérabilités, contrairement aux menaces, sont en nombre infini, et ce sont souvent les faiblesses inconnues qui posent les problèmes les plus graves.

Il est aussi possible de ne pas tenir compte les menaces, ni les faiblesses en tant que tel, mais considérer qu’une mesure de sécurité inexistante ou peu efficace constitue la principale faiblesse, permettant ainsi d’analyser cette fois les risques résiduels sans même passer la détermination d’un risque inhérent. Formalisée dans le cadre plus restreint de la certification d’un système par la méthode NIST SP800-37, l’approche par l’évaluation des mesures et très courante en Amérique du nord. C’est une étape qui intéresse tout particulièrement la haute direction car elle met en évidence l’évaluation de l’efficacité de tous les dollars investis en technologies diverses …

Un mot sur les vulnérabilités : on peut distinguer les vulnérabilités intrinsèques (celles provenant de la conception, architecture interne et configuration) et les vulnérabilités extrinsèques, extérieures au système étudié (mode de déploiement et mesures de sécurité d’infrastructure communes à un environnement).

La méthodologie repose sur des référentiels aussi bien externes (ISO, CIS 18, SCF, NIST CSF, etc.) que internes (inspirés des référentiels externes ou conçus de zéro) afin de renforcer la cohérence accompagner les analystes dans leur travail tout en rendant les résultats reproductibles. Ces référentiels doivent être maintenus périodiquement durant des activités de maintenance séparées. Chaque évaluation utilise les référentiels actualisés après un intervalle de temps choisi, au minimum annuellement, que chaque analyste va utiliser de manière uniforme.

Les référentiels sont des catalogues standardisant des termes et pouvant contenir des évaluations préliminaires, par exemple :

- Référentiels de mesures de sécurité (NIST CSF, NIST SP800-171v2, NIST SP800-53r5, SCF 2023, ISO 27002, CIS 18, etc.)

- Référentiels de menaces (MITRE CAPEC, MITRE Att&ck, impacts techniques pris des CWE, menaces personnalisées ou provenant d’un référentiel incomplet comme celui proposé en annexe de ISO 27005)

- Référentiels des vulnérabilités (MITRE CWSS ou CVSS, vulnérabilités personnalisées ou provenant d’un référentiel incomplet comme celui proposé en annexe de ISO 27005)

La méthodologie est semi-quantitative ou hybride en prenant en compte les statistiques des menaces étudiées et en proposant des échelles monétaires des impacts organisationnels adaptées au cas par cas, selon le secteur ou la taille de l’entreprise. Tous ces éléments peuvent être modifiés et adaptés aux besoins.

La présente approche est protégée sous licence Creative Commons.

Modular Security Risk Assessment Methodology by Igor Scerbo is licensed under Attribution-NonCommercial-ShareAlike 4.0 International