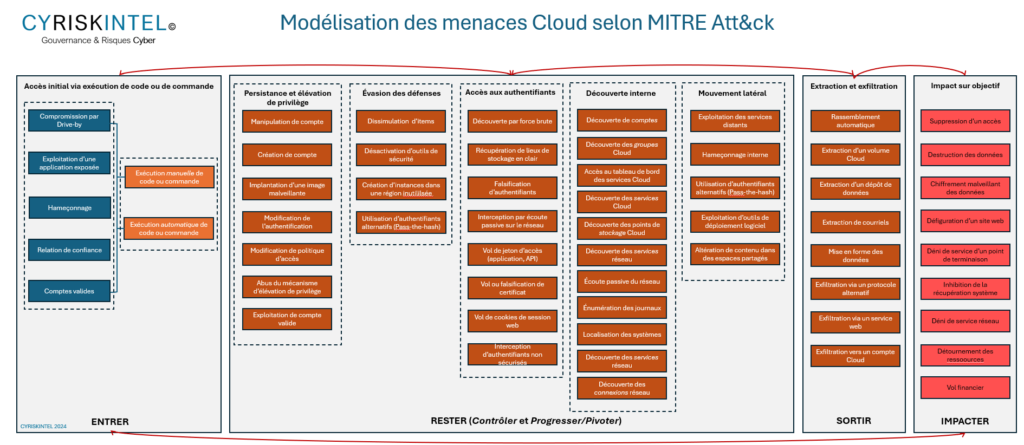

Dans le schéma ci-dessus, on reprend l’idée d’une séquence de phases d’attaques adaptées au Cloud comme suit :

Cibler et Entrer – Rester et Pivoter – Sortir – Impacter l’organisation

- Cibler : l’attaquant se renseigne sur l’orgnisation cible (pour des attaques ciblées) et son système d’information

- Entrer : l’attaquant exploite un vecteur d’accès initial (maliciel, authentifiants volés, etc.) et exécute du code

- Rester : l’attaquant doit ensuite éviter les défenses mises en place, se déplacer latéralement d’un système à l’autre en cartographiant les cibles potentielles dans le voisinage jusqu’à atteindre ses objectifs tactiques, ce qui requiert de persister dans les systèmes et d’élever ses privilèges d’une manière ou d’une autre)

- Sortir : l’attaquant rassemble les informations qui lui sont utiles, les met en forme (compression, chiffrement) avant d’établir un canal dissimulé ou exploiter un canal vulnérable existant pour les exfiltrer en dehors du système d’information

- Impacter : l’attaquant obtient d’abord un impact tactique sur la confidentialité, l’intégrité et la disponibilité puis, éventuellement, un impact stratégique comme la mise en non-conformité de l’organisation, la fraude, l’atteinte à sa réputation, etc.

C’est une adaptation de notre modèle MUAC (Modélisation Uniforme des Attaques Cyber).