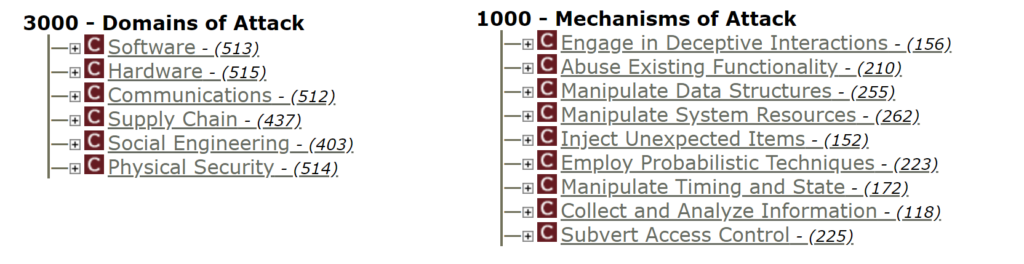

Les grandes familles ou domaines de méthodes d’attaque (principalement logicielles) de MITRE CAPEC qui offre deux vue, une par domaine d’attaque, l’autre par mécanisme d’attaques. Ces menaces ont un triple intérêt : elles sont pertinentes et assez exhaustives, hiérarchisées et bon nombre d’entre elles sont pré-évaluées en termes de vraisemblance et de sévérité d’impact. Lorsque le niveau plus élevé n’a pas été évalué, il est possible de déduire une plage de valeurs ou des valeurs discrètes en se basant sur les attaques de niveau inférieur. Elles fournissent dont des données brutes pour déterminer un niveau de risque inhérent.

La liste présenté ci-dessous n’est pas exhaustive.

Domaines d’attaque

- Logiciel (CAPEC-513)

- Matériel (CAPEC-515)

- Communications (CAPEC-512)

- Abus de confiance dans le client (CAPEC-22) : exploite la confiance implicite qu’un serveur a dans un client ou ce qu’il croit être un client légitime. Vraisemblance : Élevée – Sévérité : Élevée.

- « Adversaire au milieu » (AiTM, Adversary-in-the-Middle, CAPEC-94) : l’adversaire s’insère dans la communication entre un client et un serveur. Vraisemblance : Élevée – Sévérité : Très élevée.

- Interception (CAPEC-117) : surveiller passivement un canal de communication afin de rassembler des informations sensibles ou bien des données techniques permettant de poursuivre des attaques de la cible. Vraisemblance : Faible – Sévérité : Modérée.

- Débordement ou inondation (CAPEC-125) : accroître les interactions avec une cible, via des protocoles de niveau réseau ou applicatif, afin d’épuiser ses ressources. Vraisemblance : Élevée – Sévérité : Moyenne.

- Allocation excessive (CAPEC-130) : forcer la cible à allouer plus de ressources (p. ex. mémoire, disque, table de connexions) qu’elle ne peut en gérer, afin de dégrader son fonctionnement jusqu’au déni de service. Vraisemblance : Moyenne – Sévérité : Moyenne.

- Usurpation de contenu (CAPEC-148) : altérer le contenu légitime comme une page web pour détourner sa finalité (p. ex. défiguration de page web, fichier en cours de transfert). Vraisemblance : Moyenne – Sévérité : Moyenne.

- Reconnaissance générale (footprinting, CAPEC-169) : identifier à haut niveau les composants et les propriétés de la cible (p. ex. scan de ports, cartographie des réseaux, découverte de fichiers et de permissions). Vraisemblance : Élevée – Sévérité : Faible.

- Manipulation de l’infrastructure réseau (CAPEC-161) : manipuler l’infrastructure réseau afin de rediriger le trafic à destination de l’attaquant soit pour récolter des informations, soit pour conduire d’autres attaques. Vraisemblance : Moyenne – Sévérité : Élevée.

- Analyse protocolaire (CAPEC-192) : découvrir de manière dynamique ou statique les caractéristiques d’un protocole de communication afin de l’abuser per la suite. Vraisemblance : Faible– Sévérité : Faible.

- Exploitation de la configuration incorrecte de SSL/TLS (CAPEC-217) : manipuler l’implémentation vulnérable du protocole SSL/TLS afin de déchiffrer les données et intercepter des données sensibles ou bien injecter des données dans une communication établie entre un client et un serveur. Vraisemblance : Faible. La sévérité dépend de l’occurrence, notamment l’objectif poursuivi par l’attaquant. Cette entrée remplace dans la sélection le domaine de niveau supérieur qui n’a pas de score et qui est moins pertinent, CAPEC-216).

- Injection de ressource (CAPEC-240) : exploiter les faiblesses de la validation de la saisie utilisateur pour injecter du code malveillant dans la ressource. Vraisemblance : Élevée – Sévérité : Élevée.

- Chaîne d’approvisionnement (CAPEC-437)

- Manipulation de la configuration ou de l’environnement (CAPEC-176) : Manipuler des fichiers ou paramètres externes à la cible affectant son exécution (p. ex. les paramètres du registre Windows). Vraisemblance : Faible à Moyenne – Sévérité : Moyenne à Élevée.

- Modification durant la fabrication ou conception (CAPEC-438) : Altérer une technologie, un produit ou un composant durant sa conception, son développement afin de compromettre une entité impliquée dans le cycle de vie de la chaîne d’approvisionnement. Vraisemblance : Moyenne – Sévérité : Élevée.

- Manipulation durant la distribution (CAPEC-439) : compromettre un éditeur logiciel ou intégrateur pour qu’il injecte du code malveillant (p. ex. remplacement d’un composant matériel ou logiciel, implantation d’un logiciel malveillant). Vraisemblance : Faible – Sévérité : Moyenne.

- Ingénierie sociale (CAPEC-403) : manipulation et exploitation d’individus

- Usurpation d’identité (CAPEC-151) : assumer l’identité d’une autre entité (personne ou système) en falsifiant des messages ou en volant des authentifiants. Vraisemblance : Moyenne – Sévérité : Moyenne.

- Falsification de la localisation d’une ressource (CAPEC-154) : tromper un utilisateur ou un système à utiliser une ressource alternative en falsifiant sa localisation (bibliothèque, redirection HTTP, etc.). Vraisemblance : Moyenne – Sévérité : Moyenne.

- Dissimulation d’action (CAPEC-173) : cacher une action dans une autre (p. ex. clickjacking, tapjacking). Vraisemblance : Élevée – Sévérité : Très élevée.

- Attaque de l’intégrité logicielle (CAPEC-184) : tromper l’utilisateur à cliquer sur un lien ou une ressource d’apparence légitime mais livrant un code malveillant (p. ex. par téléchargement, suite à une mise à jour). Vraisemblance : Faible à Moyenne – Sévérité : Élevée à Très élevée.

- Élicitation d’informations (CAPEC-410) : combiner plusieurs méthodes d’ingénierie sociale en se faisant passer pour quelqu’un d’autre, afin de manipuler un individu à fournir des informations sensibles. Vraisemblance : Moyenne – Sévérité : Faible.

- Manipulation du comportement humain (CAPEC-416) : manipuler une cible pour fournir des informations ou réaliser une action critique. Vraisemblance : Moyenne – Sévérité : Moyenne.

- Falsification de métadonnées (CAPEC-690) : falsifier des métadonnées sur une ressource (attributs, auteur, localisation, etc.) pour lui donner une apparence de légitimité et pousser un utilisateur à y accéder. Vraisemblance : Moyenne – Sévérité : Élevée.

- Sécurité physique (CAPEC-514)

- Excavation ou fouille (CAPEC-116) : éliciter des informations pour conduire d’autres attaques physiques. Vraisemblance : Élevée – Sévérité : Moyenne.

- Interception (CAPEC-117) : surveiller les flux de données sur un medium physique. Vraisemblance : Faible – Sévérité : Moyenne.

- Rétro-ingénierie (CAPEC-188) : inférer, après analyse technique, de la structure, fonction et composition d’un objet. Vraisemblance : Faible – Sévérité : Faible.

- Contournement de la sécurité physique (CAPEC-390) : accéder à des bâtiments ou salles en évitant les moyens de surveillance. Sans score.

- Attaque de l’intégrité matérielle (CAPEC-440) : exploiter une vulnérabilité permettant de modifier une technologie, un produit ou un composant afin de faciliter d’autres attaques. Vraisemblance : Faible – Sévérité : Élevée.

- Vol physique (CAPEC-507) : accès physique à un système ou dispositif. Sans score.

- Obstruction ou blocage (CAPEC-607) : interrompre ou désactiver toute interaction entre les composants d’un système forçant son fonctionnement en mode dégradé jusqu’à causer un déni de service (p. ex. brouillage de signal, désactivation d’une route, destruction). Vraisemblance : Faible à modérée – Sévérité : Élevée.